最高學(xué)歷本科以上,月均薪資超 2 萬,網(wǎng)絡(luò)與信息安全管理員,你了解嗎?

網(wǎng)絡(luò)安全在現(xiàn)今的數(shù)字化時(shí)代扮演著至關(guān)重要的角色。它所涉及的復(fù)雜技術(shù)和潛在威脅眾多,仿佛一場沒有硝煙的戰(zhàn)爭。

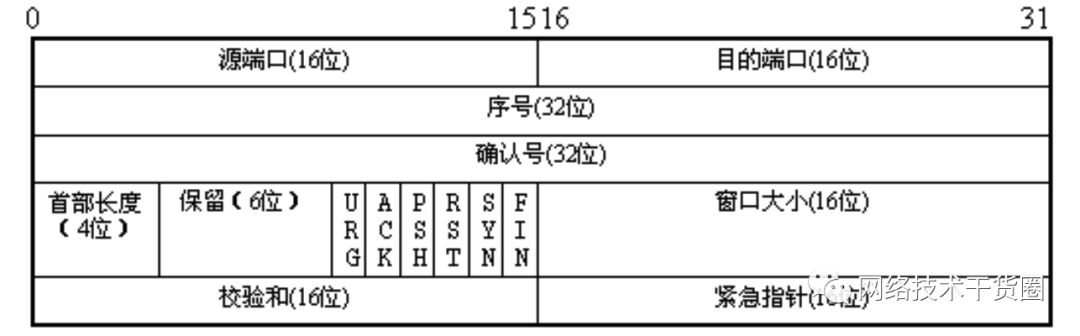

PSH標(biāo)志在Telnet登陸中的運(yùn)用

在網(wǎng)絡(luò)通信領(lǐng)域,PSH這個(gè)推送標(biāo)志承載著特殊含義。在諸如Telnet登錄這樣的應(yīng)用場景中,它被頻繁使用。其核心目的是告知接收方要盡快將數(shù)據(jù)傳遞至應(yīng)用層。Telnet作為一種常見的遠(yuǎn)程登錄工具,常用于訪問網(wǎng)絡(luò)服務(wù)器等設(shè)備。在現(xiàn)實(shí)中的網(wǎng)絡(luò)運(yùn)維工作中,掌握PSH標(biāo)志的正確使用方法,對于確保數(shù)據(jù)及時(shí)傳輸和應(yīng)用功能的正常運(yùn)行至關(guān)重要。此外,在網(wǎng)絡(luò)應(yīng)用開發(fā)的特定場景中,工程師們還需利用這一功能,以保證數(shù)據(jù)交互的順暢。

PSH標(biāo)志對網(wǎng)絡(luò)通信的效率和穩(wěn)定性有著顯著影響。在眾多情況下,若對該標(biāo)志存在誤解或設(shè)置不當(dāng),便可能引發(fā)數(shù)據(jù)傳輸?shù)难舆t,這如同流水線上的某個(gè)環(huán)節(jié)出現(xiàn)了問題。

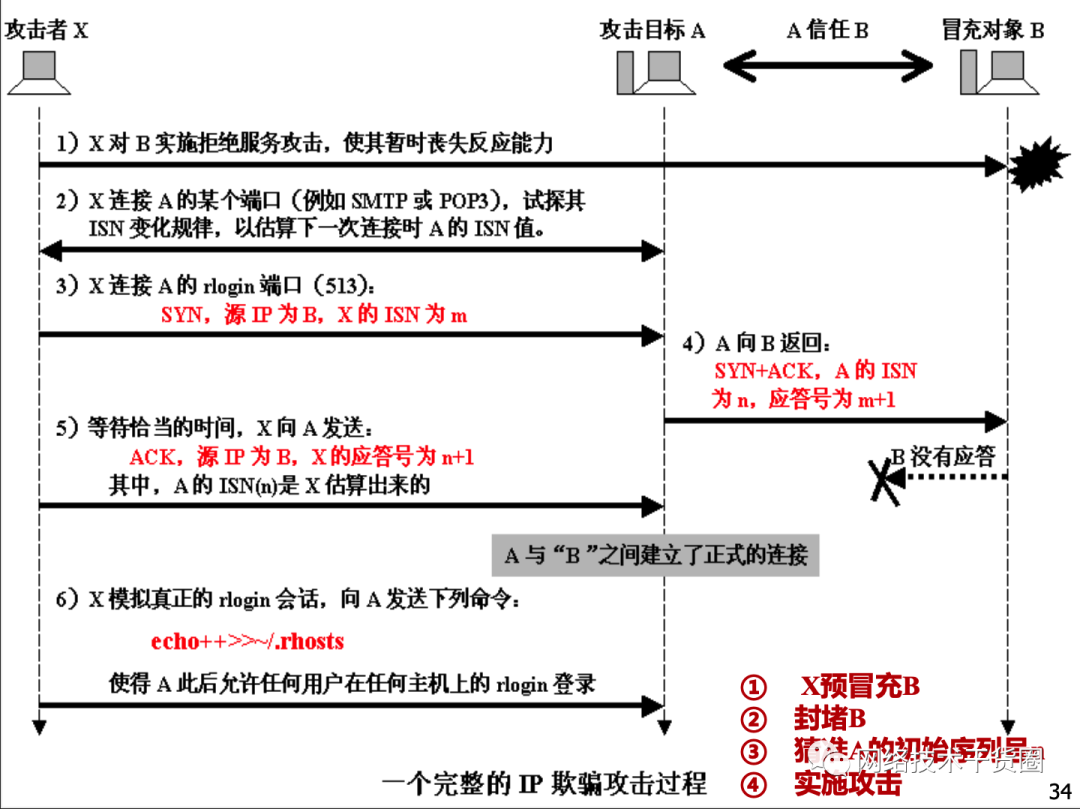

基于IP地址的認(rèn)證方式

IP地址認(rèn)證構(gòu)成了一種獨(dú)特的信賴體系。若登錄主機(jī)的IP地址得到服務(wù)器的信任,用戶便無需輸入口令即可登錄,例如rlogin服務(wù)(運(yùn)行于TCP513端口)。在部分封閉的企業(yè)內(nèi)部網(wǎng)絡(luò)里,這種信任體系使得員工能便捷地快速獲取資源。然而,這種機(jī)制也存在較大風(fēng)險(xiǎn),若被信任的IP地址遭到盜用,比如黑客通過攻擊掌握了信任主機(jī)的控制權(quán),他們便能輕易地入侵服務(wù)器。

此外,先以信任關(guān)系進(jìn)行身份驗(yàn)證,隨后再執(zhí)行口令驗(yàn)證,這樣的操作流程在一定程度上會影響到安全系數(shù)。企業(yè)內(nèi)部往往對安全等級的評估存在偏差,常常過分信任這種機(jī)制。在網(wǎng)絡(luò)安全審查過程中,這種現(xiàn)象值得特別關(guān)注并加以改進(jìn)。

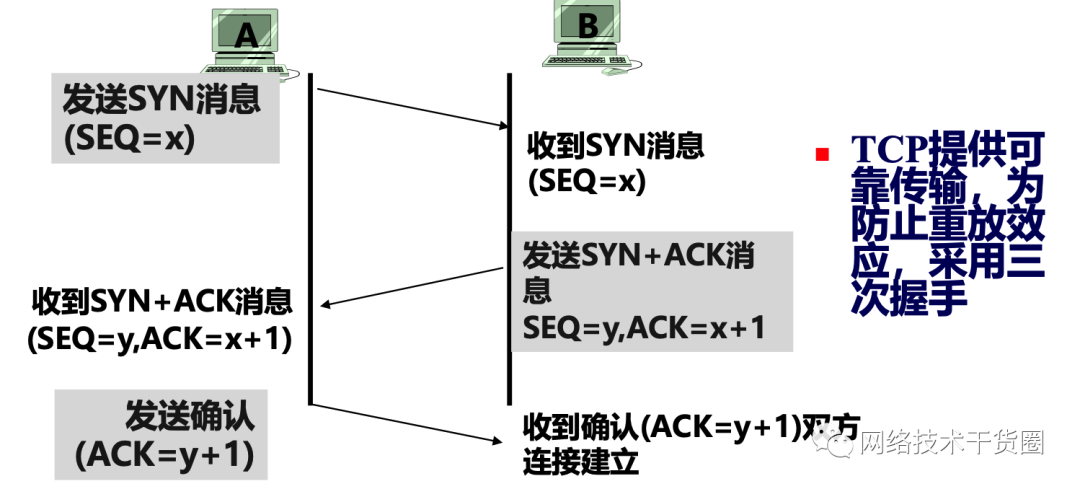

IP協(xié)議傳輸中的漏洞

IP協(xié)議既不針對連接也不保證傳輸可靠性,其數(shù)據(jù)包的發(fā)送方式存在安全隱患。這好比城墻有了裂縫,黑客便能在源地址與目的地址之間植入偽造的IP地址。在龐大的互聯(lián)網(wǎng)網(wǎng)絡(luò)中,這樣的漏洞很可能被惡意分子利用。以2020年的一次大規(guī)模網(wǎng)絡(luò)攻擊為例,黑客便利用這一漏洞實(shí)施了一系列攻擊,導(dǎo)致眾多網(wǎng)站出現(xiàn)訪問故障。

惡意利用IP協(xié)議漏洞的行為可能會引發(fā)網(wǎng)絡(luò)癱瘓,規(guī)模之大令人擔(dān)憂。軟件開發(fā)者和網(wǎng)絡(luò)安全人員必須采取技術(shù)措施,增強(qiáng)IP協(xié)議的安全性,確保網(wǎng)絡(luò)系統(tǒng)的安全。

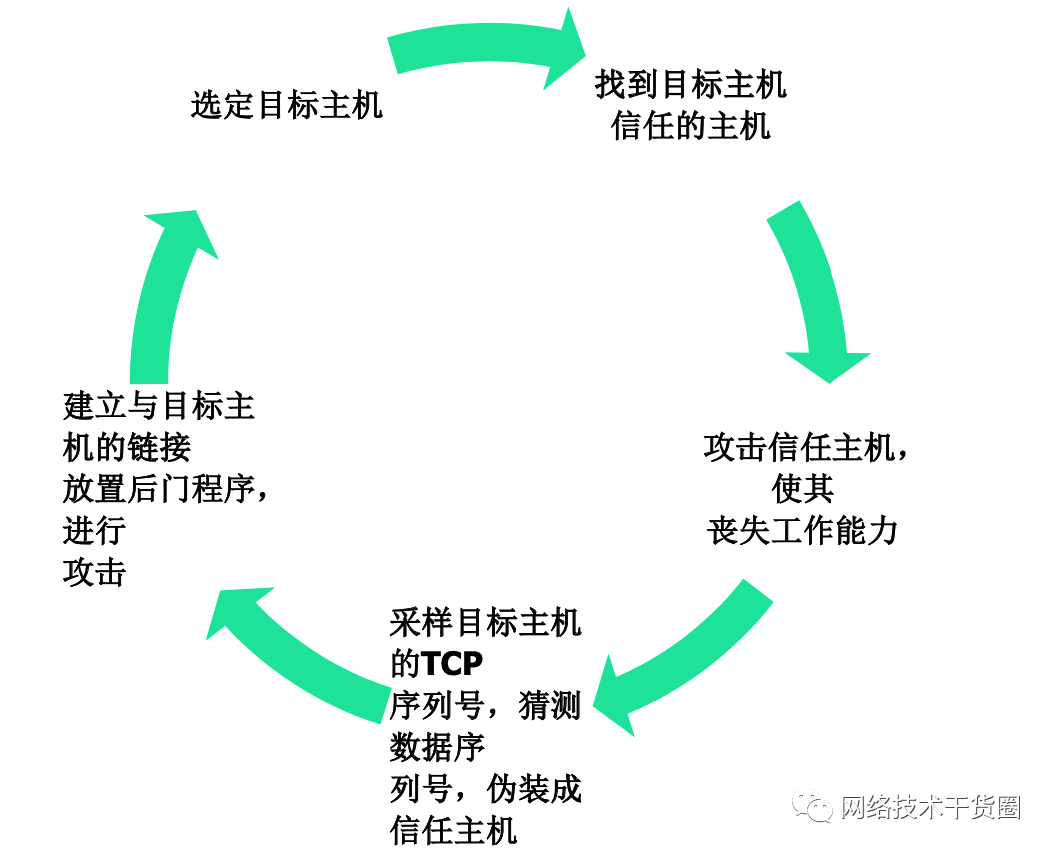

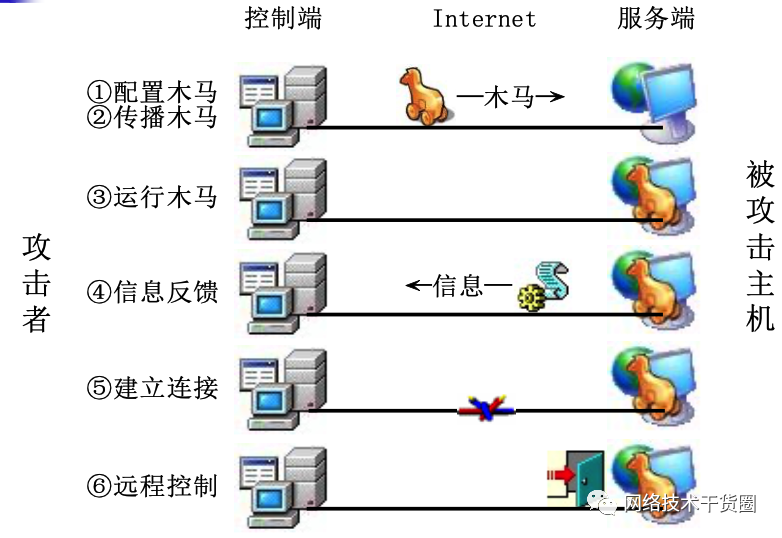

黑客入侵手段

與目標(biāo)主機(jī)成功建立TCP/IP連接后,黑客可采取的手段眾多。他們往往會針對目標(biāo)主機(jī)安全性相對較弱的端口植入后門程序。這就像小偷發(fā)現(xiàn)了房子的薄弱環(huán)節(jié),進(jìn)而發(fā)起入侵。正如文中所述,X連接A的SMTP端口(X是合法的郵件用戶,但并非被信任的rlogin用戶),黑客會先通過試探來猜測A的ISN值的變化規(guī)律,以便在下次連接時(shí)準(zhǔn)確預(yù)測A的ISN值。如果不及時(shí)進(jìn)行欺騙攻擊,由于新連接的出現(xiàn),猜測的ISN值可能會變得不準(zhǔn)確。

黑客入侵的方式,對個(gè)人和企業(yè)的網(wǎng)絡(luò)安全構(gòu)成嚴(yán)重威脅。眾多企業(yè)每年都要投入大量資金,用以防范這類攻擊。

網(wǎng)絡(luò)安全防護(hù)技術(shù):源地址過濾

源地址過濾是一項(xiàng)關(guān)鍵的防護(hù)措施,在邊界路由器上實(shí)施此操作能夠有效抵御風(fēng)險(xiǎn)。大多數(shù)路由器都默認(rèn)開啟了這種配置。比如,某大型企業(yè)內(nèi)部網(wǎng)絡(luò)曾檢測到有外部數(shù)據(jù)包冒用本地IP地址試圖入侵,正是依靠源地址過濾機(jī)制成功攔截了這些數(shù)據(jù)包。

若防護(hù)技術(shù)設(shè)置不當(dāng),即便合法的外部訪問也可能被拒之門外。網(wǎng)絡(luò)管理人員在配置時(shí)必須格外小心,以免產(chǎn)生誤判。

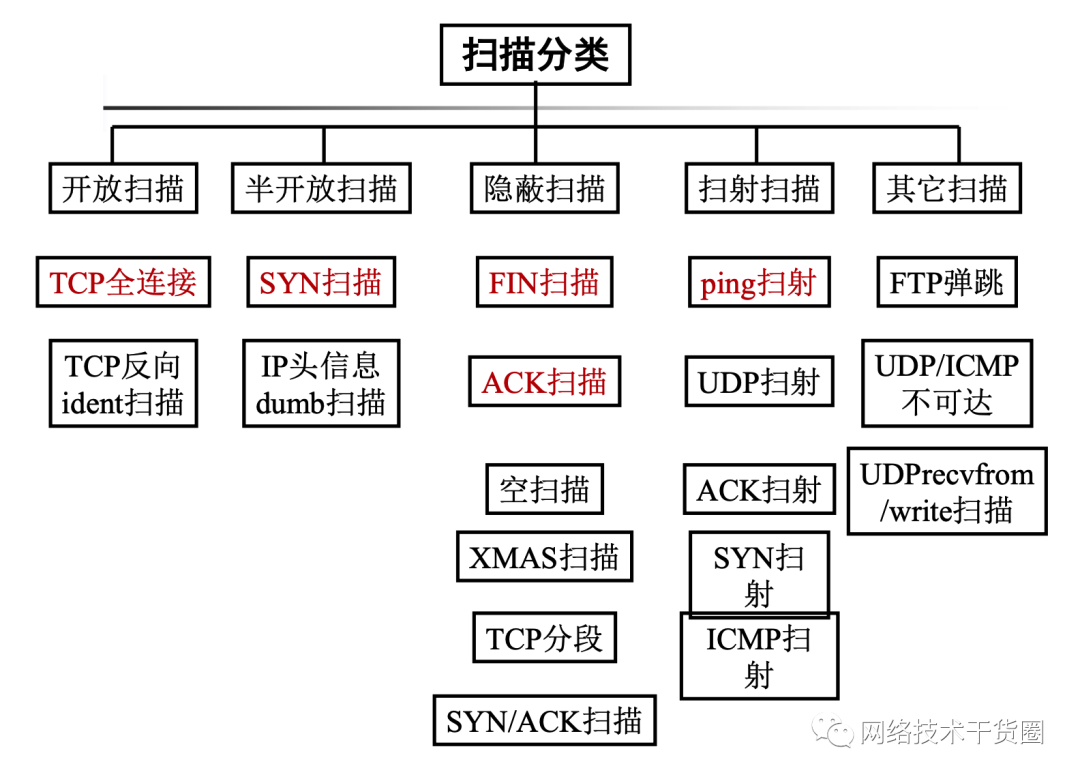

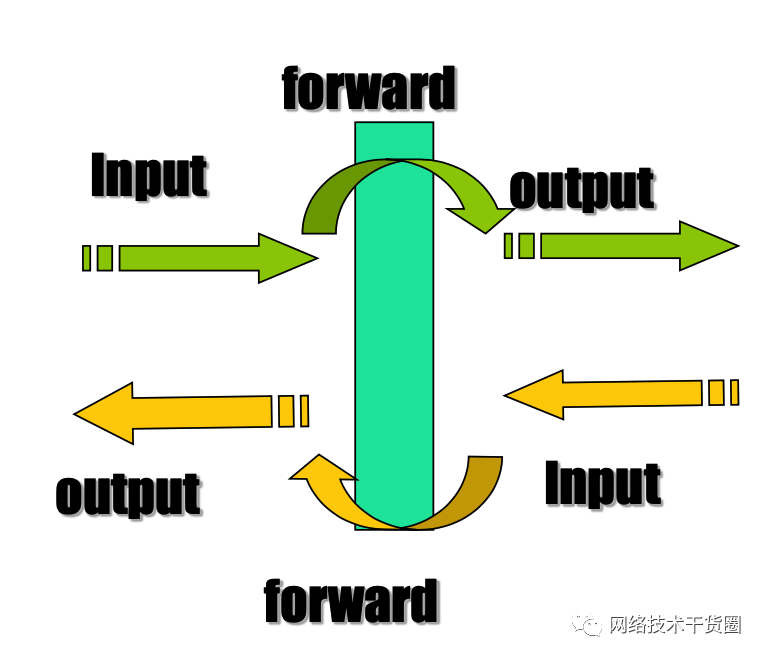

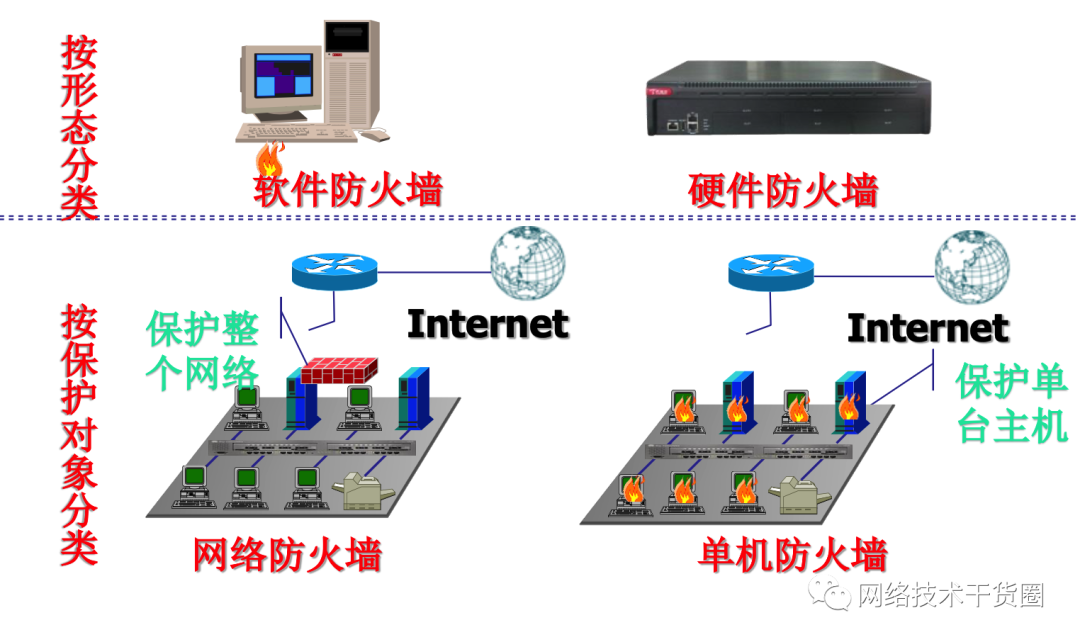

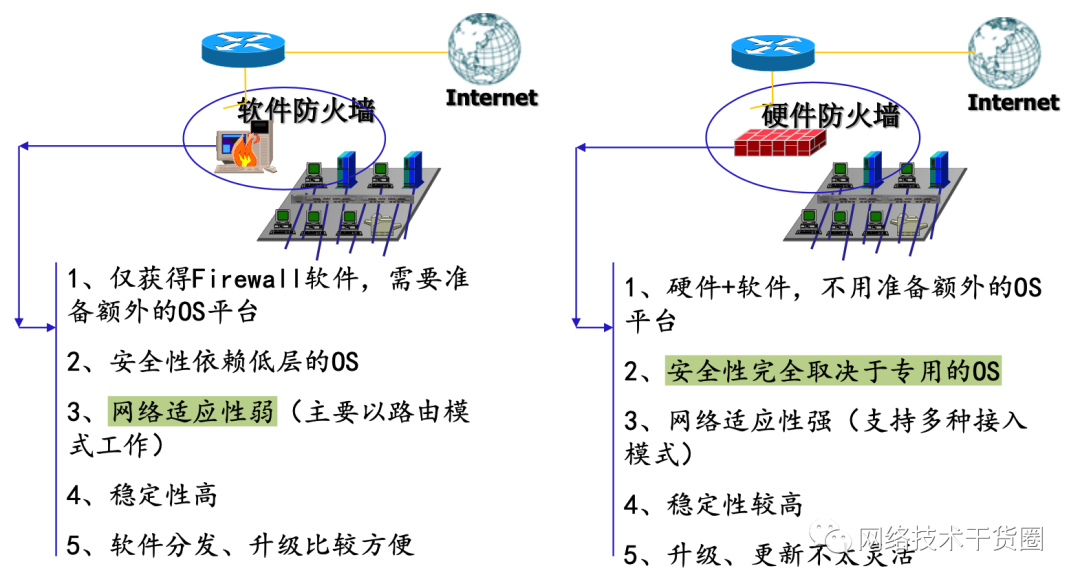

防火墻的相關(guān)情況

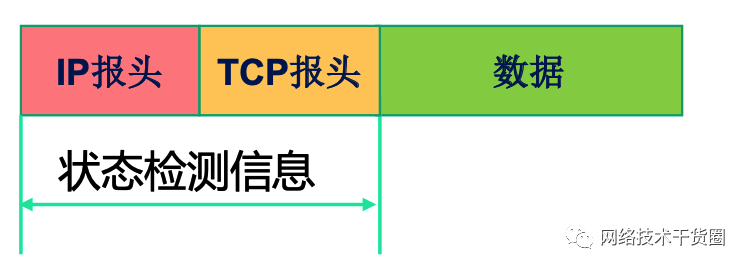

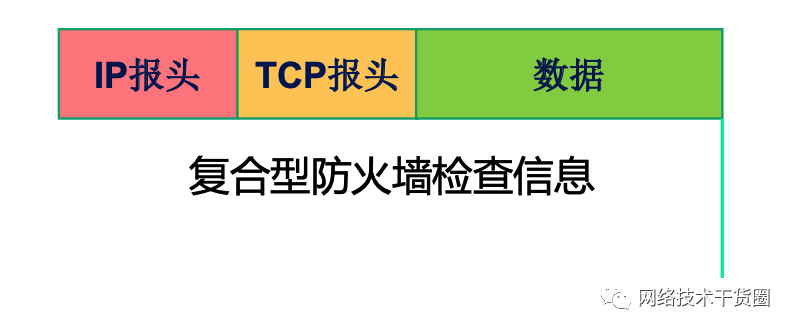

端口掃描始終是網(wǎng)絡(luò)安全的一大隱患,有人利用它潛入電腦,探查服務(wù)類型。盡管有多種防火墻技術(shù),例如基礎(chǔ)的包過濾防火墻、狀態(tài)檢測的包過濾防火墻、應(yīng)用代理防火墻等,它們都只能對單個(gè)報(bào)文進(jìn)行檢查。然而,核檢測防火墻則能將報(bào)文組合成會話,進(jìn)行深入理解并加以保護(hù)。這就像拼圖,通過將碎片拼湊成完整的圖案,從而進(jìn)行分析。

然而,核檢測防火墻的效率可能不盡如人意;比如,邊界防火墻可能會成為網(wǎng)絡(luò)訪問的障礙。在流量密集的網(wǎng)絡(luò)環(huán)境中,這甚至可能引發(fā)網(wǎng)絡(luò)延遲等問題。

大家不妨想想,面對這些網(wǎng)絡(luò)安全的問題,我們這些普通用戶究竟可以采取哪些措施來守護(hù)自己的網(wǎng)絡(luò)安全?期待大家在評論區(qū)積極參與討論,同時(shí)也歡迎點(diǎn)贊并轉(zhuǎn)發(fā)這篇文章。

作者:小藍(lán)

鏈接:http://www.m13746.cn/content/4730.html

本站部分內(nèi)容和圖片來源網(wǎng)絡(luò),不代表本站觀點(diǎn),如有侵權(quán),可聯(lián)系我方刪除。